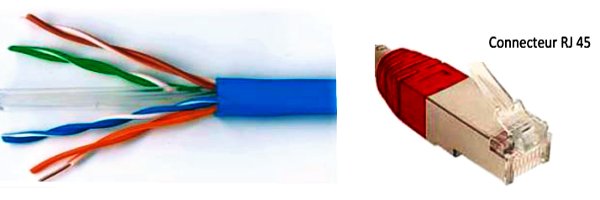

II.2.2.3. Le câble à paire torsadée blindé

Il est identique à la paire torsadée non blindée, mais contient en plus une protection contre les interférences, constituée par une feuille ou une tresse métallique entre les paires torsadées et le revêtement externe du câble.

II.2.2.4 La Fibre Optique

Les informations échangées entre les ordinateurs se font à l'aide de signaux électriques. Ces signaux électriques sont convertis en signaux lumineux avant d'être transmis sur un câble optique.

L'installation de la fibre optique est difficile et délicate, d'où le coût relativement élevé pour ce type de support de transmission. La fibre optique est cependant un support idéal pour la transmission des informations sur un réseau :

Elle n'est pas affectée par les interférences car elle ne génère pas de signaux électriques

Elle est sécurisée, car ce type de système ne permet pas la mise sur écoute.

Elle peut parcourir de nombreux kilomètres sans aucune détérioration du signal.

Quant à sa largeur de bande, elle peut atteindre une vitesse de plus de 2 Gigabits par seconde (2 Gbps).

III. Création d’un réseau local

La création d’un réseau s’effectue en deux phases principales : l’interconnexion des périphériques réseaux et leur configuration.

L’interconnexion des périphériques consiste à définir une topologie physique et logique utilisant un support qui relie les différents périphériques, tandis que la configuration du réseau revient à définir non seulement le protocole de communication entre les différents périphériques mais aussi les adresses des ordinateurs du réseau, de sorte qu’ils soient identifiables de manière unique dans les communications.

III.1 Le protocole de communication

Les ordinateurs utilisent un ensemble de protocoles bien hiérarchisés (ou pile de protocoles) qui définit les règles de communication entre les différents ordinateurs. La plupart des réseaux utilisent la pile de protocole TCP/IP (Transmission Control Protocol / Internet Protocol). Cette pile de protocole est constituée d’un ensemble de couches qui résolvent chacune un problème spécifique

lié à la transmission des données. De plus, chaque couche fournit des services aux couches supérieures. Les couches inférieures mettent en forme les données afin qu’elles puissent être transmises sur le support.

III.1.1 La couche Application

C’est dans cette couche que se situe la plupart des programmes réseau. Ces programmes utilisent des protocoles pour gérer les communications. Les protocoles de la couche application les plus connus sont ceux permettant l’échange d’informations entre les utilisateurs :

• HTTP (HyperText Transfer Protocol) :

Il est utilisé pour transférer les fichiers qui constituent les pages du Web ;

HTTPS est la variante sécurisée de ce protocole.

• SMTP (Simple Mail Transfer Protocol)

Il est utilisé pour transférer les courriels et les pièces jointes ;

• FTP (File Transfer Protocol)

Il est utilisé pour le transfert interactif de fichiers entre les ordinateurs.

III.1.2 La couche Transport

Les protocoles de la couche transport déterminent à quelle application est destinée les messages envoyés. On distingue :

• TCP (Transfer Control Protocol)

il a pour rôle d’envoyer les messages en séquence et dans le bon ordre, en se rassurant qu’ils sont bien arrivés (mode connecté) ;

• UDP (User Datagram Protocol)

C’est un protocole qui envoi les messages sans se rassurer qu’ils sont bien arrivés (mode non connecté). De plus il ne garantit pas leur arrivée dans le bon ordre.

III.1.3 La couche Inter-réseau

Cette couche résout le problème d’acheminement des paquets à travers l’adressage des périphériques finaux. Les protocoles mis en œuvre dans la couche réseau qui transportent des données utilisateur comprennent :

• Le Protocole IP (Internet Protocol)

Internet protocol (IP) est une famille de protocoles de communication de réseaux informatiques conçus pour être utilisés sur Internet.

Il cherche un chemin pour transférer les données d’un équipement émetteur à un équipement destinataire, identifiés chacune par leur adresse IP.

Il existe des adresses IP de version 4 (IPv4) sur 32 bits, et de version 6 ( IPv6) sur 128 bits.

Exemples :

IPv4 : 196.157.73.92

IPv6 : IPv6 : 2001:0db8:0000:0000:0210:24ff:ac1f:8001

La version 4 (IPv4) est actuellement la plus utilisée, elle est généralement représentée en notation décimale avec quatre nombres compris entre 0 et 255, séparés par des points, la version 6 est la version améliorée de la version 4

• Le Protocole ICMP (Internet Control Message Protocol)

C’est un mécanisme de contrôle des erreurs au niveau IP. Il permet aux routeurs d’informer les utilisateurs des erreurs de transmission par le protocole IP ;

• Le Protocole ARP (Adress Resolution Protocol)

Il établit une correspondance dynamique entre adresses physiques (MAC) et adresses logiques

(IP). Il permet donc à une machine de trouver l’adresse physique d’une machine cible située sur le même réseau local, à partir de sa seule adresse IP