I. Matériel et réseaux informatiques

1.a Les composant de l’ordinateur correspond les indications i), ii) sont : 0.5pt

i) le processeur,

ii) la RAM

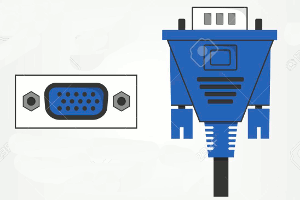

1.b Le composant iii) représente la taille de l’écran et on connecte l’écran à un ordinateur en utilisant le port VGA (Video Graphics Array) 0.5pt 1.c Le périphérique iv) (disque dur) appartient au groupe de périphériques de stockage 0.5pt

1.c Le périphérique iv) (disque dur) appartient au groupe de périphériques de stockage 0.5pt

1.d Oui, il peut lire une série à partir d’un DVD car cet ordinateur possède un lecteur CD-ROM/DVD

2.a Un protocole est un ensemble de règles et de procédures à respecter pour émettre et recevoir des données sur un réseau.

Quelques protocoles de communication : 1pt

• TCP/IP est un nom générique qui regroupe en fait un ensemble de protocoles, c'est à dire des règles de communication.

• UDP/IP est un protocole qui permet d'utiliser des numéros de ports en plus des adresses IP (On l'appelle UDP/IP car il fonctionne au dessus d'IP)

2. b Un switch est un boîtier doté de quatre à plusieurs centaines de ports Ethernet, et qui sert à relier en réseau différents éléments du système informatique

Le switch identifie de façon unique une communication entre deux logiciels. 0,5pt

2.c

• La topologie adéquate est la topologie étoile avec le switch comme équipement centrale 0,5pt

L’inconvénient majeur est le fait que si le switch tombe en panne c’est tout le réseau qui sera en panne 0,5pt

Exemple d’’adresse IP et masque se sous réseau : 0,5pt +1 pt = 1,5 pt

i. Adresse IP : 192.168.0.0

ii. Masque de sous-réseau :255 .255.255.0

II. Logiciels d’applications et programmation

1. Complétons le tableau

| Famille de logiciel | Antivirus | navigateur | Éditeur de texte | SGBD |

| Exemple de logiciel | kaspersky | Google Chrome | MS WORD | MySQL |

2.a Avantages de JavaScript 0.5pt

• Compatibilité avec tous les navigateurs

• Permet de mettre à jour des éléments d’une page web sans la recharger entière,

• Relative simplicité d’apprentissage

• …..

2.b Nous dirions que, un langage est fortement typé lorsqu'une variable qui a un type donné n'en change pas au cours de l'exécution du code (ce qui n’est pas le cas avec javascript) 0.5pt

JavaScript est faiblement typé parce que :

• On peut déclarer une variable sans préciser son type en JavaScript

• On peut additionner des nombreux et des chaines (ce qui n'est pas le cas pour certains langages de programmation)

2.c Les deux structures de contrôle utilisées dans ce code sont :

• Structure conditionnelle : if else

• Structure itérative : for

2.d La fonction pair() évalue la parité d’un nombre passe en argument 1 pt

Elle retourne true si le nombre est paire ou false s’il est impair

2.e Instruction s=s+i sera exécutée 5 fois car il y a 5 nombres pairs entre 0 inclus et 10 exclu (0, 2, 4, 6, et 8). 0.5pt

2.f Valeur de s à la fin du code :

| i | s+i | s |

| 0 | 0+0 | 0 |

| 1 | La fonction retourne false et s = s+i n’est pas exécuté | |

| 2 | 0+2 | 2 |

| 3 | La fonction retourne false et s = s+i n’est pas exécuté | |

| 4 | 2+4 | 6 |

| 5 | La fonction retourne false et s = s+i n’est pas exécuté | |

| 6 | 6+6 | 12 |

| 7 | La fonction retourne false et s = s+i n’est pas exécuté | |

| 8 | 12+8 | 20 |

| 9 | La fonction retourne false et s = s+i n’est pas exécuté | |

La valeur finale de s est s=20

III. Traitement de l’information et base de données

1.a Définitions des sigles : SGBD, SQL 1pt

SGBD : système de gestion de bases de données

SQL : structured query language

1.b Deux exemples de SGBD 1pt

• Microsoft Access

• Microsoft SQL Server

• MySQL

• OpenOffice.org Base

• ...

1.c Définitions clé primaire et clé étrangère 1pt

une clé primaire est la donnée qui permet d'identifier de manière unique un enregistrement dans une table

Une clé étrangère, dans une base de données relationnelle, est une contrainte qui garantit l'intégrité référentielle entre deux tables.

Une clé primaire permet d'identifier chaque ligne de la table de manière unique : c'est à la fois une contrainte d'unicité et une contrainte NOT NULL alors qu’une clé étrangère permet de définir une relation entre deux tables, et d'assurer la cohérence des données

2.a Le champ qui permet d’identifié de façon unique un produit est le champ codeProduit 0.5pt

2.b Écrirons la requête SQL permettant de créer la table « PRODUIT »1pt

CREATE TABLE PRODUIT(

codeProduit CHAR(10),

nom VARCHAR(10),

prix int,

date_expiration VARCHAR(15) ,

Primary key( codeProduit) ;)

c La requête SQL qui modifie le champ « nom » en « libellé » 1pt

sp_RENAME ’PRODUIT.nom’ , ‘libellé’ , ‘column’

d. Le résultat de la requête : SELECT nom, prix, date_expiration FROM PRODUIT Where date_expiration <= ‘15/06/2020’ ORDER BY nom ASC 1.5pt

| non | prix | date_expiration |

| NAN Confort | 3500 | 05/12/2019 |

| Cerelac 8 | 3200 | 17/03/2020 |