PARTIE l : RÉSEAUX INFORMATIQUES / 08 pts

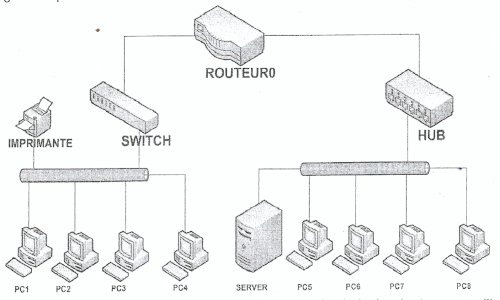

Le Proviseur de votre établissement souhaite mettre en place un réseau informatique dans la salle informatique. Le technicien charge d'installer ce réseau lui propose une installation dotée de deux segments de réseaux LAN, le premier ayant une architecture Client-Serveur, et l'autre une architecture peer-to-peer. Les deux segments de réseau ont une topologie physique identique et une topologie logique Ethernet. Le schéma de L’infrastructure proposée est représente à la figure ci-après : ' Le Proviseur vous sollicite afin de l’orienter dans la compréhension et le choix des équipements d’interconnexion.

Le Proviseur vous sollicite afin de l’orienter dans la compréhension et le choix des équipements d’interconnexion.

En vous servant de vos connaissances et de la description donnée ci-dessus, répondre aux questions ci-après :

1. Définir les expressions ci-après :

I.1 Topologie réseau 0.5 pt

I.2 Architecture réseau 0,5 pt

2. Établir la différence entre l'architecture Client-Serveur et l'architecture Peer-to-Peer en reproduisant et en remplissant les cases vides du tableau ci-après avec les valeurs appropriées de la liste suivante: les ordinateurs sont à la fois client et fournisseurs de services ; le coût de la mise en œuvre est faible ; la sécurité est élevée du fait de la gestion centralisée de l’accès aux ressources; le cout de la mise en œuvre est élevé ; le réseau est vulnérable ; les services et les données sont fournis aux ordinateurs clients de façons exclusives. :

| Critères | Architecture peer -to- peer | Architecture client - serveur |

| Transmission des données | ||

| Coût de mise en œuvre | ||

| Sécurité |

3. Identifier tous les équipements qui constituent le réseau ayant l’architecture peer-to-peer. 1,5 pt

4. Donner le rôle de l'équipement ROUTEURO. 1pt

5. L‘ordinateur PC2 possède les paramètres suivants :

Paramètre 1 : 192.168.275 ; paramètre 2: 70-5A-B6-C4-A2-94.

Établir la différence entre ces deux paramètres en reproduisant et en remplissant les cases vides du tableau suivant : 0,25 pt x 6 =1.5pts

| Paramètre 1 : 192.168.275 | paramètre 2: 70-5A-B6-C4-A2-94. | |

| Nom | ||

| Taille en bit | ||

| Type ( Physique ou logique) |

6. Proposer un paramètre correct pour |’ordinateur PC4, similaire au paramètre de l'ordinateur PC2. 0.5pt

7. Écrire la commande DOS permettant de tester la connectivité de l'ordinateur SERVEUR si celui-ci dispose comme paramètre1 le numéro 192.168.4.3. 0.5pt

8 Donner la commande DOS Permettant de visualiser la configuration réseau de l'ordinateur PC6. 0.5pt

PARTIE II: INTERNET / 07pts

Le comité de développement de votre localité souhaite moderniser le parc informatique du centre de formation des jeunes aux métiers de l'informatique, en dotant celui-ci d'une connexion ADSL pour l'accès à internet. Il vous sollicite pour connecter les ordinateurs du centre en un réseau local capable d'offrir plusieurs services Internet à l'instar du e-learning, du cloud-computing et de la téléphonie IP.

En mobilisant vos connaissances dans l'utilisation d'internat, répondre aux questions suivantes

Définir: Internet, Cloud-Computing.

Citer deux autres services offerts par Internet en dehors des services présentés ci-dessus. 0.5ptx2=1pt

Énumérer deux autres technologies d'accès à Internet. 0.5ptx2=1pt

Donner trois types d'outils permettant aux apprenants d'un centre de formation, d'effectuer des recherches sur internet. 0.5ptx3=1.5pts

Donner deux commandes permettant aux apprenants d'effectuer des recherches sur Internet. 1ptx2=2pts

Donner un avantage du Cloud-Computing. 0.5pt

PARTIE III : SECURITE INFORMATIQUE / 05pts

Une entreprise de la place, régulièrement victime d'actes de cybercriminalité, vous sollicite pour cerner les failles de son système informatique et entreprendre des actions de sécurisation de celui-ci.

En mobilisant vos connaissances sur le sujet, répondre aux questions suivantes :

1. Définir l'expression et le terme suivants : sécurité informatique, cybercriminalité. 0,5 x 2 = 1 pt

2. Décrire deux technologies de contrôle d'accès que l'entreprise peut utiliser pour se prémunir des accès non autorisés à ses locaux. 0,75 x 2 = 1,5 pt

3. Le Directeur souhaite convoquer une réunion de crise par le biais de la messagerie de l'entreprise, mais il craint que le réseau informatique soit sur écoute. Il a entendu parler des techniques de chiffrement et souhaite chiffrer le message « REUNION A MIDI »

3.1 Expliquer la notion de chiffrement. 1pt

3.2 En utilisant la technique de chiffrement de CESAR avec un décalage par 3 vers la gauche, chiffrer le message du Directeur. 2pts